Reprise et recouvrement

- procédures -

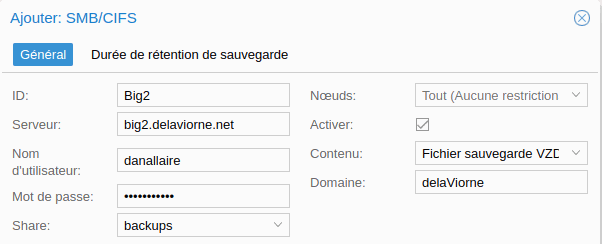

Enregistrer le partage CIFS "backups" de big2.delaviorne.net au stockage du Datacenter

Dans la vue "Dossier" ouvrir "Datacenter", "Stockage", "Big2", "Sauvegardes"

Sélectionner une sauvegarde et vérifier que toutes les dépendances de la configuration sont satisfaites

Restaurer la VM

Via un fureteur, aller à l'URL <site web>/web/database/manager

Delete (dans le cas d'un retour en arrière)

Restore Database

Les sauvegardes se présentent sous la forme d'un fichier .tar

Il sont stockés dans le partage homes\ERPLibre sur Big2

Procéder par recouvrement de la VM via l'interface de la grappe de serveurs PROXMOX

Les sauvegardes sont stockées sur le système de fichiers CephFS

Procéder par recouvrement de la VM via l'interface de la grappe de serveurs PROXMOX

Les sauvegardes sont stockées sur le système de fichiers CephFS

🔐 Procédure à suivre après avoir cliqué sur un lien potentiellement malveillant (clickbait)

🧠 Contexte

Tu as cliqué sur un lien douteux. Avant de considérer un reformatage complet, voici une procédure rationnelle pour évaluer et atténuer le risque.

🥇 Étape 1 – Évaluer le niveau d’exposition

-

-

Qu’est-ce que le lien a fait concrètement ?

-

Juste ouvert une page web ?

-

Téléchargé un fichier ?

-

Demandé des identifiants ?

-

Redirigé plusieurs fois vers des URLs bizarres ?

-

Ouvert une alerte de type "votre ordinateur est infecté" ?

-

-

As-tu fourni des informations sensibles ?

-

Si oui → Va directement à l’étape 4.

-

-

As-tu téléchargé un fichier ?

-

Si oui, l’as-tu ouvert ou exécuté ? (cliquer suffit parfois avec certains scripts)

-

-

🥈 Étape 2 – Isolation immédiate (si soupçon sérieux)

-

-

Déconnecte-toi d’Internet (Wi-Fi/fil Ethernet).

-

Désactive temporairement les périphériques de synchronisation automatique (clé USB, disque partagé, cloud).

-

Prends un snapshot ou image de la machine si tu veux investiguer plus tard (VM ou disque).

-

🥉 Étape 3 – Analyse et détection

Sur système Linux/macOS :

-

-

Vérifie les fichiers récemment créés :

find ~/ -type f -ctime -1 -

Liste des connexions établies :

netstat -antup ss -antp

-

Sur Windows :

-

-

Ouvre PowerShell ou CMD en admin :

netstat -ano Get-EventLog -LogName System -Newest 50 -

Vérifie les tâches planifiées, services récents, etc.

-

Pour tous :

-

-

Scan antivirus/antimalware :

-

Windows : Defender + Malwarebytes

-

Linux : ClamAV, rkhunter

-

macOS : Malwarebytes ou KnockKnock

-

-

🧼 Étape 4 – Contenir les dégâts

-

-

Change immédiatement les mots de passe sensibles, en commençant par :

-

Courriels

-

GitHub/GitLab

-

Services bancaires

-

Services liés à ta job (VPN, messagerie, portails internes)

-

-

Regarde si des connexions suspectes ont été faites à tes comptes.

-

🧪 Étape 5 – Analyse plus poussée (optionnel pour dev expérimenté)

-

-

Inspecte les requêtes réseau faites après le clic (via Wireshark ou mitmproxy).

-

Lance le lien en sandbox (VM jetable ou container avec egress bloqué) pour observer son comportement.

-

Utilise VirusTotal pour analyser l’URL ou tout fichier suspect.

-

🚮 Étape 6 – Nettoyage ou reformatage (selon le verdict)

-

-

Pas de fichier exécuté + aucun mot de passe saisi + rien de suspect détecté → Rien à faire de plus.

-

Fichier exécuté OU comportement anormal persistant → Reformatage conseillé, surtout si machine de prod.

-

Dans tous les cas : garde une copie des journaux pour analyse forensique si tu veux creuser.

-

🧘 Conclusion

Ne pas paniquer. Les clickbaits sont souvent plus bruyants que dangereux, mais ils peuvent l’être si tu franchis le seuil (exécution ou saisie d’infos). En tant que dev, tu as les outils pour trancher proprement.

🎯 Définition de clickbait

Clickbait (littéralement « appât à clics ») désigne un contenu web conçu pour inciter fortement à cliquer, souvent par des titres sensationnalistes, trompeurs ou exagérés.

📌 Caractéristiques typiques d’un clickbait :

-

-

Titre aguicheur ou alarmiste :

-

"Il a ouvert la porte... tu ne devineras jamais ce qu'il a vu !"

-

"Cette astuce de sécurité rend fous les experts en cybersécurité !"

-

-

Promesse de révélation choquante ou exclusive.

-

Image ou miniature provocante ou mensongère.

-

Utilisation d’émotions fortes : peur, indignation, curiosité, désir, compassion.

-

⚠️ Risques potentiels du clickbait :

-

-

📉 Perte de temps ou désinformation (contenu creux ou mensonger).

-

🧠 Manipulation cognitive (exploite les biais humains).

-

🛑 Sécurité numérique :

-

Liens redirigeant vers des sites malveillants (phishing, scam, malware).

-

Téléchargements automatiques ou scripts injectés.

-

Tentatives de récolte d’identifiants (via fausses pages de login).

-

-

💡 Bon à savoir :

Tous les clickbaits ne sont pas malveillants. Certains ne visent qu’à générer du trafic ou des revenus publicitaires. D’autres sont clairement des vecteurs d’attaque.